ISMS nach ISO 27001 – Kontext der Organisation verständlich erklärt

Einleitung:

Kein Unternehmen agiert im luftleeren Raum – jedes ist in ein Umfeld mit Chancen und Risiken eingebettet. Genau hier setzt der „Kontext der Organisation“ an: Kapitel 4 der ISO/IEC 27001:2022 fordert, dass du die interne Situation und das externe Umfeld deines Unternehmens betrachtest[1]. Für kleine und mittelständische Unternehmen (KMU) bedeutet das, vor Einführung eines Informationssicherheits-Managementsystems (ISMS) zunächst die eigenen Rahmenbedingungen zu verstehen. Warum ist das wichtig? Weil ein ISMS nur dann effektiv und effizient sein kann, wenn es zu deinen Geschäftsprozessen, Zielen und Risiken passt. In diesem Artikel erklären wir praxisnah und leicht verständlich, was es mit dem Kontext der Organisation auf sich hat und wie du ihn als KMU ermitteln kannst – inklusive Tipps, typischer Fehler und einem Beispiel aus der Praxis. Inhaltsübersicht:

- Kontext der Organisation – was bedeutet das und warum ist es wichtig?

- Interne und externe Faktoren für das ISMS (Umfeldanalyse: z. B. Markt, Technik, interne Prozesse)

- Interessierte Parteien identifizieren (Stakeholder und ihre Erwartungen)

- Anwendungsbereich des ISMS festlegen

- Typische Fehler von KMU und wie du sie vermeidest

- Praxisbeispiel: Kontextanalyse bei einem IT-Dienstleister

- Weiter zur Umsetzung: Dein nächster Schritt

- Fazit – Warum sich der Aufwand lohnt

- FAQ – Häufige Fragen zum ISMS-Kontext (ISO 27001 Kapitel 4)

Kontext der Organisation – Bedeutung und Relevanz

Der Kontext der Organisation bildet laut ISO 27001 den Ausgangspunkt für ein ISMS. Es geht darum zu verstehen, „welche internen und externen Aspekte für die eigenen Zwecke relevant sind und welche Auswirkungen diese auf die Informationssicherheit haben können“. Anders gesagt: Bevor du Maßnahmen umsetzt, musst du deine Ausgangslage und Umgebung analysieren. Warum ist das so wichtig? Zum einen stellt diese Kontextanalyse sicher, dass dein ISMS nicht an den tatsächlichen Bedürfnissen vorbeigeht. Zum anderen definiert sie den Handlungsrahmen: Sie zeigt auf, „was du selbst erreichen bzw. vermeiden möchtest“ – sowie welche externen Interessen dabei eine Rolle spielen. Diese Positionsbestimmung hilft, Ziele und Risiken frühzeitig zu erkennen. Fehler in diesem frühen Schritt wirken sich massiv aus: Wenn du den Kontext falsch verstehst, riskierst du, ein ISMS aufzubauen, das an wichtigen Stellen vorbeizielt. Im schlimmsten Fall können übersehene Anforderungen später teuer werden – etwa wenn ein wichtiger Geldgeber abspringt oder Behördenauflagen verletzt werden[5]. Die Norm gibt dabei keine starren Kategorien vor, sondern fordert eigenständiges Nachdenken über die eigene Lage[1]. Hilfreich ist es jedoch, den Kontext in zwei Bereiche zu gliedern:

- Interne Faktoren: Alles, was aus dem Inneren deines Unternehmens heraus wirkt (z. B. organisatorische Strukturen, Prozesse, Ressourcen, Unternehmenswerte).

- Externe Faktoren: Alles, was von außen auf dein Unternehmen einwirkt (z. B. Marktbedingungen, Gesetzeslage, technologische Entwicklungen, gesellschaftliche Erwartungen).

Diese beiden Bereiche schauen wir uns im nächsten Schritt genauer an. Wichtig ist: Die Kontextanalyse ist kein einmaliger Akt. Du solltest sie regelmäßig überprüfen, da sich sowohl interne Gegebenheiten als auch das Umfeld von KMUs ständig ändern (Wachstum, neue Gesetze, neue Bedrohungen etc.).

Interne und externe Einflussfaktoren verstehen

Eine umfassende Umfeldanalyse betrachtet sowohl die Gegebenheiten im Unternehmen als auch außerhalb. Im Folgenden erläutern wir typische interne und externe Faktoren, die du für dein ISMS gemäß ISO 27001 berücksichtigen solltest.

Interne Faktoren (Unternehmensinterne Aspekte)

Interne Faktoren beschreiben deine unternehmensinterne Ausgangslage. Hier geht es um alles, was dein Unternehmen mit sich selbst und seiner inneren Organisation zu tun hat. Typische Fragen dabei: „Wer sind wir, was machen wir, wie sind wir aufgestellt – und wo liegen unsere Schwachstellen und Stärken im Hinblick auf Informationssicherheit?“ Einige wichtige interne Aspekte sind:

- Geschäftszweck und Strategie: Welche Ziele verfolgst du? Welche Rolle spielt dabei Informationssicherheit? (Beispiel: Ein Start-up mit innovativem Produkt muss besonders geistiges Eigentum schützen, ein Dienstleister in der Cloud-Branche fokussiert sich auf Verfügbarkeitsgarantien.) Diese strategische Ausrichtung beeinflusst deine Risikobereitschaft und Prioritäten im ISMS.

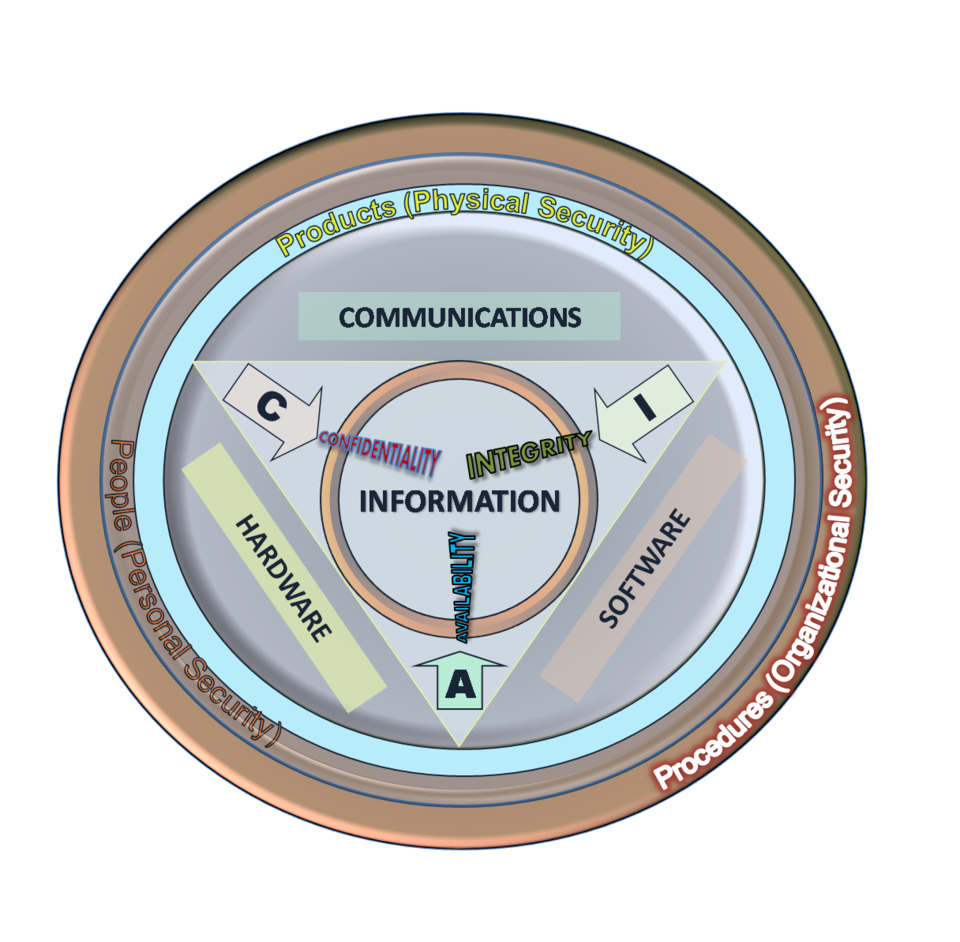

Wikimedia Commons / John M. Kennedy, 2009 – “CIA Triad”, verfügbar unter: https://commons.wikimedia.org/wiki/File:CIAJMK1209.png

(abgerufen am 01.11.2025) - Wichtige Informationen und Werte: Welche Informationen und Werte gilt es zu schützen? Ein zentraler Bestandteil der internen Analyse ist die Identifikation der kritischen Informationswerte (Assets) in deinem Unternehmen[7]. Verarbeitest du personenbezogene Daten? Besitzt du wichtige Konstruktionspläne, Software-Code oder Kundenlisten? Hier liegt der Kern des ISMS – schließlich dreht sich alles darum, genau diese Werte zu sichern. In diesem Zusammenhang spielen die drei fundamentalen Schutzziele eine Rolle: Vertraulichkeit, Integrität und Verfügbarkeit der Informationen. Diese auch als CIA-Triade bekannten Ziele bilden das Fundament jeder Sicherheitsstrategie.

Abbildung 1: Informationssicherheit basiert auf der CIA-Triade – den drei Schutzzielen Vertraulichkeit, Integrität, Verfügbarkeit. Nur wenn alle drei erfüllt sind, gelten Informationen als angemessen geschützt. (Quelle: Wikimedia Commons, Lizenz: CC BY-SA 4.0)

Organisation und Personal:

Deine interne Struktur und Kultur sind ebenfalls kontextrelevant. Dazu zählen z. B. Organisationsaufbau, Führungsstruktur und Mitarbeiter. Ein Unternehmen mit flachen Hierarchien und hoher Fluktuation steht vor anderen Herausforderungen als ein traditionsreicher Mittelständler mit langer Betriebszugehörigkeit. Personalthemen spielen im ISMS eine große Rolle – schließlich sind Mitarbeiter oft ein Schlüsselfaktor für Sicherheit (Stichwort Human Firewall). Du solltest dir Fragen stellen wie: Hast du genug qualifizierte IT-Fachkräfte? Erhalten alle Mitarbeiter regelmäßig Schulungen zur Informationssicherheit? Wie ist das Sicherheitsbewusstsein im Alltag (wird z. B. auf das Abschließen von Aktenschränken oder das Sperren des Computers geachtet)? Solche kulturellen und organisatorischen Gegebenheiten bestimmen, wie gut Sicherheitsrichtlinien tatsächlich gelebt werden. Vorhandene Probleme – etwa Schwierigkeiten, geeignete Mitarbeiter zu finden oder eine gewisse Sorglosigkeit im Umgang mit Daten – musst du erkennen, da sie dein ISMS beeinflussen.

Interne Prozesse und Systeme:

Betrachte auch, wie du arbeitest. Welche Geschäftsprozesse gibt es und wo könnten dabei Informationssicherheitsrisiken entstehen? Beispielsweise: Gibt es viele manuelle Abläufe (Papierdokumente, händische Eingaben) oder ist fast alles digitalisiert? Sind die Prozesse standardisiert und dokumentiert oder herrscht „Freestyle“? Wenn du sehr schnell wächst, hast du vielleicht Mühe, mit konsistenten Prozessen Schritt zu halten. Das kann Sicherheitslücken erzeugen. Auch die IT-Infrastruktur und Systeme gehören hierher: Welche IT-Systeme und Anwendungen nutzt du? Gibt es veraltete Systeme, die Risiken bergen? Nutzen Mitarbeiter private Geräte (Stichwort BYOD)? Auch physische Sicherheitsaspekte zählen intern: z. B. Zutrittsschutz zu Büros oder Serverräumen, Aufbewahrung von Backups etc. Alle internen Systeme und Prozesse solltest du dahingehend betrachten, ob und wo sie die Schutzziele Vertraulichkeit, Integrität, Verfügbarkeit gefährden könnten[14].

Produkte und Dienstleistungen:

Nicht zuletzt beeinflusst dein Geschäftsmodell den Kontext. Was stellst du her oder welche Services erbringst du? Ein Beispiel: Ein IT-Dienstleister ist stark von funktionierender IT und dem Vertrauen der Kunden abhängig, während ein Hersteller in erster Linie auch die Produktionsanlagen physisch schützen muss. Wenn du stark innovationsgetrieben bist, hat der Schutz geistigen Eigentums hohe Priorität. Bei einem Unternehmen mit viel Logistik könnten hingegen Verfügbarkeitsaspekte in der Lieferkette im Vordergrund stehen. Diese branchenspezifischen Besonderheiten gilt es festzuhalten, da sie Einfluss auf den Schutzbedarf haben. Die interne Kontextanalyse ergibt somit ein Bild davon, wo deine Organisation in Sachen Informationssicherheit steht. Ein hilfreicher Nebeneffekt: Viele Unternehmen entdecken dabei bereits Optimierungspotenzial. Oft wird zum Beispiel erst durch so eine Bestandsaufnahme klar, welche vertraulichen Daten wo überall liegen oder dass wichtige Sicherheitsprozesse fehlen.

Externe Faktoren (externes Umfeld und Einflüsse)

Externe Faktoren sind all jene Einflüsse von außen, die auf dein Unternehmen einwirken und relevant für die Informationssicherheit sein könnten. Kein Unternehmen steht isoliert da – es gibt immer Wechselwirkungen mit der Außenwelt[16]. Bei der externen Betrachtung lohnt es sich, systematisch vorzugehen. Bewährt hat sich beispielsweise die PESTLE-Analyse[17], welche sechs Kategorien externer Einflüsse unterscheidet: Political, Economic, Sociological, Technological, Legal, Environmental (politisch, wirtschaftlich, sozial, technologisch, rechtlich, umweltbezogen). Die ISO 27001 verlangt zwar keine konkrete Methode, doch sie spricht davon, „externe Themen zu bestimmen, die für den Zweck der Organisation relevant sind“. Hier einige der wichtigsten externen Aspekte:

Politische Faktoren:

Darunter fallen politische Entwicklungen, Regierungswechsel, bestimmte Regulierungstendenzen oder auch geopolitische Lagen, die dich beeinflussen. Ein Beispiel ist die EU-Datenschutz-Grundverordnung (DSGVO), die durch politischen Willen entstanden ist und heute praktisch jedes Unternehmen betrifft, das personenbezogene Daten verarbeitet. Politische Vorgaben können zu neuen Pflichten führen – und oft indirekt Druck ausüben: So verlangen etwa viele Großkunden aufgrund regulatorischer Anforderungen von ihren Lieferanten ein zertifiziertes ISMS nach ISO 27001. Für dich als KMU kann das heißen: Ignorierst du politisch vorgegebene Standards, riskierst du Geschäftsbeziehungen oder Aufträge zu verlieren.

Wirtschaftliche Faktoren:

Die allgemeine wirtschaftliche Lage und Marktdynamik spielen ebenfalls hinein. Befindest du dich in einem wachsenden Markt mit vielen Aufträgen oder in einer Rezessionsphase mit Kostendruck? Wirtschaftliche Faktoren können Sicherheit positiv wie negativ beeinflussen: In guten Zeiten ist eher Budget für IT-Sicherheit da, in schlechten Zeiten wird hier vielleicht zuerst gespart – was Risiken erhöhen kann. Auch die Lieferkette ist ein Punkt: Globale Engpässe oder Preisschwankungen könnten z. B. dazu führen, dass du günstigere, aber weniger vertrauenswürdige IT-Zulieferer wählst – ein Sicherheitsrisiko. Für die Kontextanalyse solltest du dich fragen: Welche externen ökonomischen Entwicklungen könnten dein Sicherheitsniveau tangieren (z. B. Fachkräftemangel, steigende Kosten für Sicherheitssoftware, etc.)?

Soziale und kulturelle Faktoren:

Hier geht es um gesellschaftliche Trends und Erwartungen der Öffentlichkeit oder deiner Kunden. Ein Beispiel: Die Gesellschaft wird immer digital-affiner – Kunden erwarten heute z. B., dass ihre Daten online sicher sind und reagieren sehr empfindlich auf Datenschutzskandale. Für eine Anwaltskanzlei etwa ist es gesellschaftlich absolut erwartet, dass Mandantendaten streng vertraulich bleiben. Ein weiteres Beispiel ist der demografische Wandel und der damit verbundene Wertewandel: Jüngere Generationen von Mitarbeitern sind mit Technologie aufgewachsen, nehmen Sicherheitsregeln vielleicht aber weniger ernst, während ältere ggf. mehr Anleitung bei IT-Themen brauchen. Auch Social Media Stimmungen, Bewertungen und öffentliche Meinung können relevant sein (z. B. im Falle eines Sicherheitsvorfalls kann ein Shitstorm entstehen). Solche sozialen Außenfaktoren solltest du bedenken, weil sie die Risiken (z. B. Reputationsverlust) und die Anforderungen ans ISMS (z. B. transparente Kommunikation im Fall der Fälle) beeinflussen.

Technologische Faktoren:

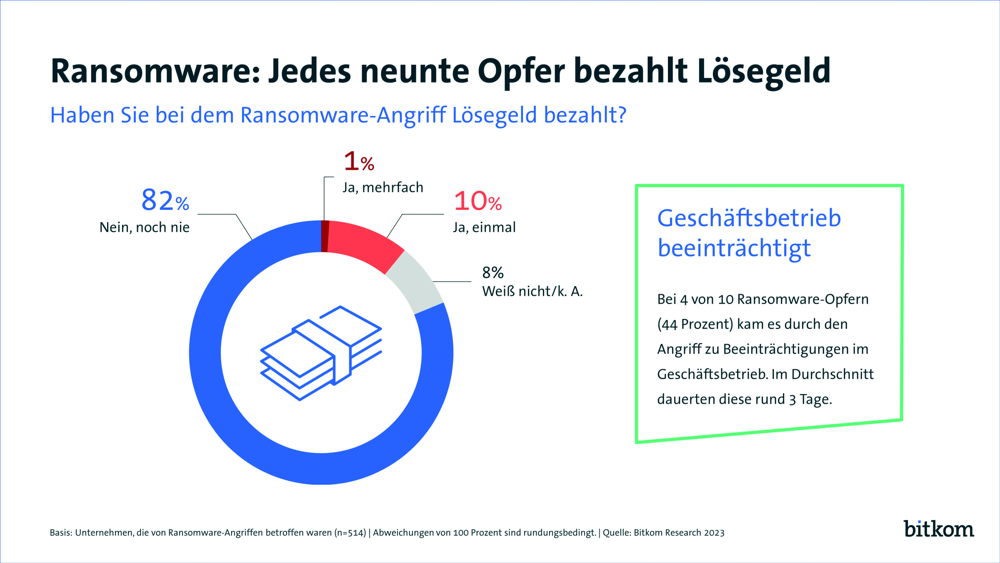

Die technologische Entwicklung ist ein ganz wesentlicher externer Kontextfaktor, besonders in der Informationssicherheit. Hierunter fallen neue Technologien genauso wie neue Cyber-Bedrohungen. Beispiele: Cloud-Computing, Künstliche Intelligenz, Internet of Things – all diese Trends bieten Chancen, stellen aber auch neue Sicherheitsanforderungen. Das rasante Tempo von Software-Updates und neuen Sicherheitslücken erfordert ein dynamischeres Sicherheitsmanagement als früher. Kein KMU kann es sich leisten, diesen Wandel zu ignorieren: Wenn du z. B. Betriebssystem-Patches nicht hinterherkommst, hast du schnell kritische Lücken. Ebenso ist zu analysieren, welche technologischen Abhängigkeiten bestehen (z. B. bist du stark von einem bestimmten Cloud-Anbieter abhängig?) und welche externen technischen Vorfälle eintreten könnten (etwa Ausfall des Rechenzentrums eines Dienstleisters). Die Kontextanalyse sollte diese Trends und Risiken aufnehmen, um im ISMS z. B. passende Maßnahmen oder Monitoring vorzusehen.

Rechtliche Faktoren:

Jedes Unternehmen muss sich an Gesetze und Vorgaben halten – in Bezug auf Informationssicherheit sind das z. B. Datenschutzgesetze (DSGVO, BDSG), branchenspezifische Sicherheitsauflagen (z. B. für Kritische Infrastrukturen das IT-Sicherheitsgesetz), Vertragsverpflichtungen gegenüber Kunden, Vorgaben von Aufsichtsbehörden etc. ISO 27001 fordert explizit die Identifizierung aller geltenden gesetzlichen und regulatorischen Anforderungen im Sicherheitskontext. Ein häufiger Fehler ist, dieses Thema zu unterschätzen – der Auditor wird aber genau hinsehen, ob alle relevanten Gesetze bekannt und im ISMS berücksichtigt sind. Für dich heißt das: Du solltest eine Liste aller anwendbaren Rechtsvorschriften führen, von Arbeitsrecht (bzgl. Mitarbeiterdaten) über Datenschutz, eventuell Branchenstandards (z. B. Geheimhaltungspflichten bei Arztpraxen oder Anwälten) bis hin zu Verträgen, in denen Sicherheitsniveau vereinbart ist. Wenn z. B. ein großer Kunde im Vertrag verlangt, dass gewisse Sicherheitsmaßnahmen eingehalten werden, ist auch das eine „regulatorische“ Anforderung, die Teil des Kontexts ist. Compliance ist nicht optional – Verstöße können nicht nur Strafen, sondern auch Reputationsschäden nach sich ziehen.

Umweltbezogene Faktoren:

Hier kannst du zwei Perspektiven einnehmen. Im klassischen PESTLE-Sinne meint „Environmental“ das ökologische Umfeld: Themen wie Klima und Nachhaltigkeit. Diese gewinnen auch für die Informationssicherheit Bedeutung – man denke an Klimarisiken (z. B. Extremwetter, das Rechenzentren bedroht) oder den Wunsch, papierlos und energieeffizient zu arbeiten. ISO 27001 hat 2024 sogar einen Zusatz bekommen, dass die Auswirkungen des Klimawandels auf die Informationssicherheit betrachtet werden müssen[25]. Ein Beispiel: Weniger Reisen und mehr Homeoffice (um CO₂ zu sparen) sind gut für die Umwelt, bringen aber neue Sicherheitsherausforderungen (VPN, Cloud-Security etc.) mit sich. Die zweite Perspektive sind die allgemeinen Markt- und Wettbewerbsbedingungen – quasi das „Unternehmensumfeld“ im weiteren Sinn. Was tun die Mitbewerber? Gibt es externe Entwicklungen, die deinen eigenen Sicherheitsanspruch beeinflussen? Beispiel: Wenn alle Wettbewerber bereits ISO 27001-zertifiziert sind, erhöht das den Druck, selbst nachzuziehen[28]. Solche externen Umweltfaktoren (Wettbewerb, Branche, Standortbedingungen) solltest du ebenfalls nicht übersehen. Wie du siehst, ist das Spektrum externer Faktoren breit. Um den Überblick zu behalten, empfiehlt es sich, die genannten Kategorien systematisch durchzugehen – aber pragmatisch: Konzentriere dich auf das, was dich tatsächlich berührt. Nicht jedes KMU hat internationale Politikrisiken, aber fast alle haben gesetzliche Vorgaben und Kundenanforderungen. Tipp: Nutze Workshops mit verschiedenen Abteilungen, um unterschiedliche Blickwinkel auf externe Einflüsse zu erhalten.

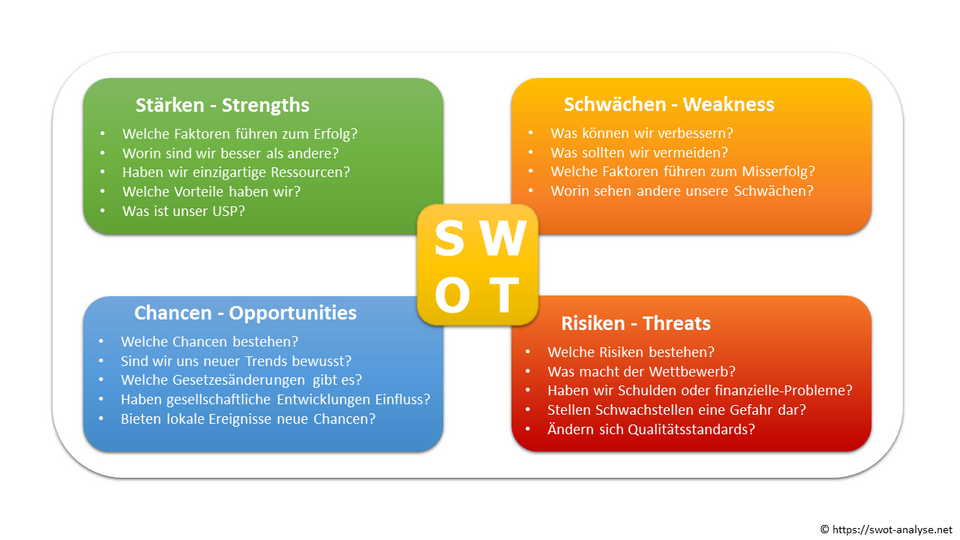

Ein praktisches Hilfsmittel

um die interne und externe Analyse zusammenzuführen, ist die SWOT-Analyse. Dabei werden Stärken und Schwächen (interne Sicht) den Chancen und Risiken (externe Sicht) gegenübergestellt. So ein Matrix-Diagramm kann helfen, die wichtigsten Erkenntnisse auf einen Blick darzustellen: Abbildung 2: SWOT-Analyse als Beispiel für eine Umfeldanalyse. Sie listet interne Stärken und Schwächen sowie externe Chancen und Risiken eines Unternehmens auf, mit Leitfragen für jeden Bereich. Dieses Schema hilft, aus der Kontextanalyse die wichtigsten Punkte strukturiert abzuleiten. (Quelle: swot-analyse.net via Wikimedia Commons, Lizenz: CC BY-SA 4.0)

Interessierte Parteien (Stakeholder) und ihre Anforderungen

Neben den Themen und Faktoren an sich verlangt ISO 27001 in Kapitel 4.2 ausdrücklich, die „Erfordernisse und Erwartungen interessierter Parteien“ zu verstehen. Interessierte Parteien – oft auch Stakeholder genannt – sind alle Personen oder Organisationen, die ein berechtigtes Interesse an der Informationssicherheit deines Unternehmens haben oder davon beeinflusst werden. Für KMU ist es entscheidend, diese Stakeholder zu identifizieren und deren Anforderungen zu kennen. Nur so lässt sich das ISMS so ausrichten, dass es im Alltag Akzeptanz findet und die richtigen Dinge schützt[30]. Typische interessierte Parteien im Kontext eines ISMS sind zum Beispiel:

Geschäftsleitung und Eigentümer:

Management und Inhaber wollen meist Risiken minimieren, Compliance erfüllen und das Unternehmen schützen. Sie erwarten, dass dein ISMS zur Geschäftsstrategie passt und wirtschaftlich bleibt. Oft sind sie es auch, die eine Zertifizierung aus Image- oder Auftragsgründen anstreben.

Mitarbeiter:

Sie sind einerseits elementare Mitwirkende an der Informationssicherheit (durch ihr Verhalten), andererseits Betroffene (ihre eigenen Daten müssen geschützt werden, und Sicherheitsregeln beeinflussen ihren Arbeitsalltag). Mitarbeiter erwarten klare Richtlinien, Schulungen und praktikable Sicherheitsmaßnahmen. Ihre Interessen darfst du nicht vergessen – demotivierte Mitarbeiter, die Sicherheitsmaßnahmen umgehen, stellen ein großes Risiko dar.

Kunden und Auftraggeber:

Für viele Unternehmen sind die Kunden der wichtigste Stakeholder. Kunden erwarten Vertraulichkeit ihrer Daten, Zuverlässigkeit der Leistungen und oft auch Nachweise (z. B. möchte ein Großkunde vielleicht eine ISO 27001-Zertifizierung sehen, bevor er sensible Aufgaben outsourct). Ihre Erwartungen können sehr konkret sein: keine Datenschutzverstöße, hohe Verfügbarkeit der Dienste, schnelle Reaktion auf Sicherheitsvorfälle etc. Gerade potenzielle Neukunden achten in manchen Branchen auf das Thema, sodass ein gutes Sicherheitsniveau sogar zum Verkaufsargument werden kann.

Lieferanten und Dienstleister:

Auch Partner und Zulieferer zählen. Ein IT-Dienstleister hat z. B. Cloud-Anbieter oder Rechenzentren als Lieferanten – deren Sicherheit wirkt indirekt auf dein ISMS. Umgekehrt stellen Vertragspartner Anforderungen: Ein Zulieferer könnte vertraglich zusichern müssen, gewisse Sicherheitsstandards einzuhalten. Hier überschneidet sich der Kontext mit dem Supply Chain Risk Management. Du solltest eine Liste wichtiger externer Partner erstellen und klären, was ihr voneinander erwartet (z. B. Meldung von Security Incidents, Verschlüsselung von Daten, Sicherheitszertifikate etc.).

Behörden und Gesetzgeber:

Diese Gruppe verlangt Einhaltung von Gesetzen und Auflagen (Datenschutzaufsicht, IT-Sicherheitsgesetz für Kritische Infrastruktur, ggf. Branchenregulatoren wie BaFin in der Finanzbranche). Ihre „Erwartung“ ist Compliance – was eigentlich Pflicht ist. Dennoch gehören sie als Stakeholder in die Liste, da sie definieren, was erfüllt sein muss (z. B. Meldung bestimmter Vorfälle innerhalb 72 Stunden an die Behörde). Auch zertifizierende Stellen kannst du hier einordnen: z. B. der Auditor erwartet eine bestimmte Dokumentation und Umsetzung.

Investoren, Banken, Versicherungen:

Kapitalgeber oder Kreditinstitute haben Interesse an der Stabilität des Unternehmens. Eine Versicherung könnte z. B. eine Cyber-Versicherung günstiger machen, wenn ein ISMS etabliert ist. Investoren legen Wert auf Risikomanagement – ein gutes ISMS-Konzept kann ihr Vertrauen stärken. Umgekehrt: Werden schwerwiegende Risiken ignoriert, könnten Investoren abspringen oder Banken Kredite verweigern. Diese Parteien schauen oft auf Reporting und Nachweise, dass Security gemanagt wird.

Öffentlichkeit und Umfeld:

Je nach Unternehmen können auch Anwohner (bei Lärmbelästigung durch Rechenzentren), die allgemeine Öffentlichkeit oder Medien indirekte Stakeholder sein. Beispiel: Ein Krankenhaus als KMU im Gesundheitssektor – Patienten und Öffentlichkeit erwarten den Schutz von Patientendaten, Presse und Öffentlichkeit reagieren auf Datenlecks. Auch Nachbarn können Interessierte sein – etwa wenn bei einem Unternehmen ein Notstromaggregat regelmäßig getestet wird und Lärm erzeugt[31]. Zwar hat das auf den ersten Blick nichts mit Informationssicherheit zu tun, zeigt aber: Kontext ist umfassend. Wenn solche Faktoren (z. B. Lärmschutzauflagen) ignoriert werden, kann das zu Konflikten führen, die die Organisation belasten. Diese Beispiele zeigen bereits: Die Liste der Stakeholder kann schnell sehr groß werden. Entscheidend ist, relevant zu bleiben: Nicht jeder hat denselben Einfluss. Setze Prioritäten – wer kann deinem Unternehmen wirklich Vorgaben machen oder schaden, wenn Erwartungen nicht erfüllt werden? In der ISO 27001-Kontextdokumentation empfiehlt es sich, für jeden identifizierten Stakeholder dessen Anforderungen kurz zu beschreiben. Zum Beispiel: „Aufsichtsbehörde XY – erwartet Einhaltung der DSGVO und Meldung von Datenpannen.“ Oder „Kunde Z – erwartet jährlichen Penetrationstest-Bericht“.

Wichtig:

Alles dokumentieren! ISO 27001 verlangt, dass deine Überlegungen zu interessierten Parteien schriftlich festgehalten werden. Eine einfache Tabelle reicht oft aus (Spalte: Stakeholder, deren Anforderungen, Maßnahmen zur Erfüllung). Außerdem sollte diese Liste regelmäßig überprüft werden, z. B. einmal im Jahr oder bei größeren Änderungen, damit keine neuen Stakeholder (oder veränderte Erwartungen) unbemerkt bleiben.

(abgerufen am 01.11.2025)

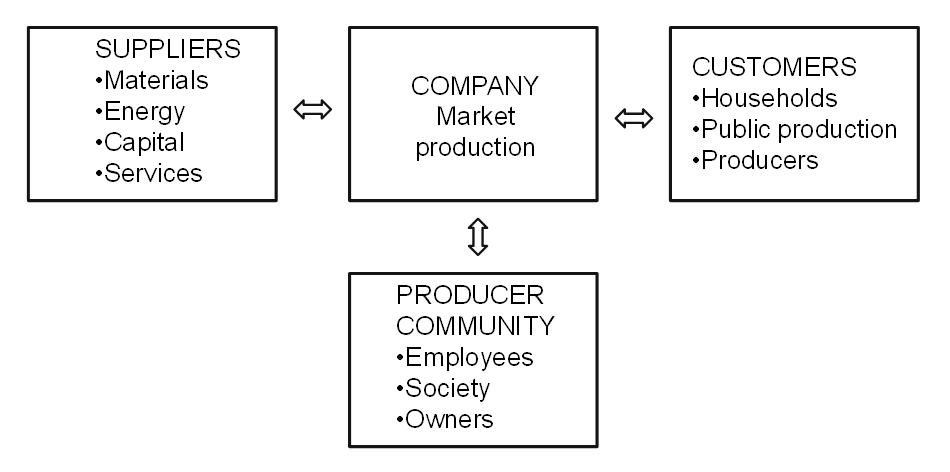

Im ISMS-Prozess spielen die Stakeholder-Erwartungen später vor allem bei der Risikobeurteilung eine große Rolle. Denn was ein akzeptables Sicherheitsniveau ist, definiert sich auch danach, was z. B. Kunden oder Gesetze verlangen. Nur wenn du die Bedürfnisse der Interessierten kennst, kannst du die richtigen Sicherheitsziele und Maßnahmen auswählen. Abbildung 3: Interne und externe Stakeholder eines Unternehmens (Beispiel-Übersicht). Interne Stakeholder sind u. a. Mitarbeiter, Manager, Eigentümer; externe Stakeholder sind z. B. Kunden, Lieferanten, Gesellschaft, Staat, Kreditgeber oder Anteilseigner. Alle diese Gruppen haben unterschiedliche Anforderungen an die Informationssicherheit. (Quelle: Wikimedia Commons, Lizenz: CC BY-SA 3.0)

Anwendungsbereich des ISMS festlegen (Scope)

Hast du den organisatorischen Kontext sowie die relevanten Stakeholder erfasst, ziehst du daraus einen entscheidenden Schluss: Was genau soll vom ISMS abgedeckt werden? – mit anderen Worten, du definierst den Geltungsbereich (Scope) deines ISMS. ISO 27001 schreibt vor, den Anwendungsbereich klar abzugrenzen und als Dokument festzuhalten[37]. Gerade für KMU ist diese Scope-Definition ein kritischer Schritt: Sie beeinflusst den Aufwand und den Nutzen des gesamten Projekts. Beim Scope festlegen gilt es, alle relevanten Unternehmensbereiche, Standorte, Prozesse und Assets zu bestimmen, die ins ISMS einbezogen werden. Dazu einige Leitfragen:

Welche Teile des Unternehmens sollen durch das ISMS geschützt werden?

Ist es das gesamte Unternehmen oder nur ein bestimmter Bereich? (Beispiel: Schließt du Tochterfirmen oder einzelne Abteilungen aus dem Scope aus, oder nimmst du alles rein?)

Welche Standorte und Infrastruktur?

Umfasst der Scope alle Standorte, Büros, Rechenzentren, Homeoffice-Arbeitsplätze usw., an denen Informationen verarbeitet werden? Oft ist es sinnvoll, alle Standorte einzubeziehen, an denen wesentliche IT-Systeme oder Daten liegen – sonst entstehen Lücken.

Welche Informationsarten und IT-Systeme?

Hier definierst du, welche Datentypen oder IT-Systeme unter das ISMS fallen. Praktisch gesehen sollten alle kritischen Informationswerte und Systeme im Geltungsbereich liegen, die du zuvor als schützenswert identifiziert hast. Beispielsweise könntest du entscheiden: Das ISMS umfasst alle Kundendaten und die dafür genutzten IT-Systeme, aber z. B. nicht die öffentliche Firmenwebseite, sofern diese rein marketingmäßig ist und keine sensiblen Daten beinhaltet (solche Entscheidungen müssen begründbar sein).

Welche Prozesse und Geschäftsfunktionen?

Oft werden Geschäftsprozesse aufgelistet, die im Scope sind (z. B. Vertriebsprozess, Software-Entwicklungsprozess, Personalverwaltung etc.). Gerade wenn du nur für einen bestimmten Service zertifiziert werden willst, musst du genau beschreiben, welche Prozesse dazugehören. ISO 27001 erlaubt theoretisch, das ISMS auf einzelne Teile zu begrenzen – aber Vorsicht: Schnittstellen und Abhängigkeiten müssen berücksichtigt werden. Es darf kein wichtiger Prozess fehlen, der die in-Scope-Prozesse beeinflusst.

Welche externen Schnittstellen gehören dazu?

Ein Scope endet nicht zwangsläufig an der Firmen-Tür. Wenn externe Dienstleister entscheidend mitwirken (z. B. ausgelagerter IT-Betrieb), musst du definieren, wie diese im ISMS-Kontext behandelt werden. Meist nimmst du sie als Teil der Risiko-Betrachtung auf (auch wenn sie formal außerhalb der Organisation stehen). In der Scope-Beschreibung nennst du solche Schnittstellen ausdrücklich[39], z. B.: „Rechenzentrum X (Dienstleister) gehört nicht zur eigenen Organisation, ist aber als kritische Schnittstelle betrachtet und durch Verträge eingebunden.“

Ein wichtiges Prinzip:

Der Geltungsbereich muss so gezogen sein, dass kein wesentlicher Teil ausgeschlossen wird, der die Informationssicherheit der eingeschlossenen Teile beeinträchtigen könnte. Du kannst z. B. nicht einfach die IT-Abteilung ausklammern, wenn der Rest der Firma ohne diese nicht handlungsfähig wäre. Ebenso wäre es unsinnig, einen Standort wegzulassen, wenn dort wichtige Server stehen, nur um Aufwand zu sparen – der Auditor würde das nicht akzeptieren. Scope Creep (zu großer Umfang) und Scope-Lücken (zu kleiner Umfang) sind typische Stolperfallen. KMU neigen manchmal dazu, den Scope möglichst klein zu halten, um Aufwand zu reduzieren. Das ist verständlich, aber: Zu klein bedeutet oft, dass du relevante Prozesse weglässt, wodurch das ISMS an Wert verliert (und Zertifizierer es ggf. ablehnen). Ein Beispiel: Ein Software-Unternehmen wollte nur die Softwareentwicklung ins ISMS nehmen, nicht aber den Betrieb der Server – das wäre unglaubwürdig, da die Serversicherheit maßgeblich die Software-Verfügbarkeit beeinflusst. Die Folge: Der Scope musste erweitert werden. Umgekehrt kann ein zu großer Scope für KMU schwierig zu stemmen sein, weil dann unnötig viel dokumentiert und kontrolliert werden muss. Hier kommt es auf Balance an. Ein praktischer Rat: Definiere den Scope entlang deiner Kernprozesse und grenze ihn so ein, dass keine unkontrollierten Abhängigkeiten nach außen bestehen. Wenn ein kleinerer Scope möglich ist, ohne essenzielle Teile abzuschneiden, kann das für den Anfang sinnvoll sein – später lässt er sich immer noch erweitern. Bei sehr kleinen Unternehmen (z. B. <10 Mitarbeiter) wird der Scope allerdings fast immer das gesamte Unternehmen umfassen müssen, weil alles eng verwoben ist. Die Dokumentation des Geltungsbereichs sollte klar und präzise sein. Oft wird ein Abschnitt im ISMS-Handbuch oder ein eigenes Dokument dafür genutzt. Typischer Inhalt laut Praxis: Beschreibung der Organisation (Name, Standort(e)), Beschreibung der Produkte/Dienstleistungen, Scope-Statement, was inkludiert ist (z. B. „alle Geschäftsbereiche und Standorte der XYZ GmbH, ausgenommen der Privatbereich der Geschäftsführung“ – wenn Letzteres z. B. keine Rolle spielt), und Hinweis auf relevante Schnittstellen[45]. Manche orientieren sich an einer Vorlage: Kontext der Organisation, interne/externe Themen, interessierte Parteien, Scope – diese vier Punkte ergeben dann zusammen das Kapitel-4-Dokument. Wichtig ist dabei, die Begründung für den Scope zu liefern: Warum wurde er so gewählt und wie werden Schnittstellen gehandhabt[46]. Zusammengefasst: Der Scope legt fest, „was innerhalb des ISMS betrachtet wird und was nicht“. Hier Farbe zu bekennen, kann für Organisationen durchaus herausfordernd sein – denn es bedeutet auch, Verantwortlichkeiten anzuerkennen. Aber ein sauber definierter Scope ist die Basis dafür, dass später alle folgenden Schritte (Risiko-Assessment, Implementierung von Controls etc.) zielgerichtet erfolgen.

Typische Fehler von KMU bei Kapitel 4 (und wie du sie vermeidest)

Die Schritte des Kapitel 4 (Kontext und Scope) mögen theoretisch klar erscheinen, doch in der Praxis passieren hier leicht Fehler, gerade wenn ein Unternehmen zum ersten Mal ein ISMS einführt. Im Folgenden einige häufige Stolperfallen und Tipps, wie du es besser machst:

1. Fehler – Kontextanalyse überspringen oder rein formal abhandeln.

- Manche KMU beginnen sofort mit technischen Maßnahmen („Wir brauchen Firewall, Antiviren…“), ohne den Kontext gründlich zu analysieren. Das ist ein Fehler, denn ohne Kontext läufst du Gefahr, am falschen Ende anzusetzen. Vermeidung: Nimm dir bewusst Zeit für Kapitel 4. Führe Workshops durch, sprich mit verschiedenen Bereichen (IT, Management, Fachabteilungen) über interne und externe Aspekte. Nutze Checklisten oder Methoden wie SWOT/PESTLE, um nichts Wesentliches zu übersehen. Dokumentiere das Ergebnis in deinen Worten – es soll dein Verständnis widerspiegeln, nicht nur Floskeln aus der Norm.

2. Fehler – Wichtige Stakeholder vergessen.

- Ein sehr häufiges Problem ist, dass nicht alle relevanten Interessierten identifiziert werden. Zum Beispiel fokussiert man stark auf Kunden und vergisst die eigenen Mitarbeiter, oder man denkt an Behörden, aber nicht an die Lieferanten. Fehlen Stakeholder oder deren Anforderungen, kann das später böse Überraschungen geben (z. B. unzufriedene Mitarbeiter, die Sicherheitsprozesse umgehen, oder ein großer Kunde, der plötzlich Security-Nachweise einfordert, von denen du nichts wusstest). Vermeidung: Brainstorme systematisch alle möglichen Stakeholder-Gruppen (siehe oben) und prüfe, ob sie für dein Unternehmen relevant sind. Frage dich bei jeder Gruppe: Können diese einen Einfluss auf unsere Informationssicherheit haben oder Erwartungen an uns stellen? Lieber eine Partei zu viel aufschreiben als eine zu wenig. Überprüfe die Liste regelmäßig. Besonders „stille“ Stakeholder wie interne Mitarbeiter oder Nachbarn solltest du nicht unterschätzen – ihr Einfluss zeigt sich oft erst im Problemfall (z. B. Mitarbeitermotivation, Beschwerden im Umfeld). Eine vollständige Stakeholder-Liste verhindert blinde Flecken.

3. Fehler – Scope zu eng oder unlogisch ziehen, um Aufwand zu sparen.

- Wie oben erwähnt, ist die Versuchung groß, den Geltungsbereich kleinzuhalten. Viele KMU denken zunächst: „Lass uns nur die IT-Abteilung zertifizieren, das reicht.“ Oder sie schließen kritische Bereiche aus, weil diese komplex sind (z. B. die Produktion oder bestimmte Standorte). Das kann jedoch nach hinten losgehen: Entweder erkennt der Auditor die Lücken („Du hast Bereich X ausgeschlossen, aber dieser beliefert den eingeschlossenen Bereich Y – das passt nicht“) oder das ISMS verfehlt seinen Zweck, weil ausgerechnet außerhalb des Scopes ein Vorfall passiert, der das ganze Unternehmen lahmlegt. Vermeidung: Gehe ehrlich an die Scope-Definition. Frage dich, ob du mit dem geplanten Scope alle wichtigen Informationswerte und Prozesse abgedeckt hast. Wenn du etwas ausschließt, begründe schriftlich, warum das vertretbar ist (z. B. „Bereich Z verarbeitet keinerlei sensitive Informationen, deshalb außerhalb des Scopes“). Bleiben nach der Begründung Zweifel, sollte es lieber doch in den Scope. Denke an Wechselwirkungen: Nimm keine Komponente heraus, die ein anderer Teil braucht. Ein guter Test: Simuliere einen Sicherheitsvorfall in einem ausgeschlossenen Bereich – hätte das Einfluss auf die in-Scope-Bereiche? Wenn ja, muss er rein.

4. Fehler – Scope zu groß und komplex wählen.

- Das Gegenteil kommt seltener vor, aber auch das gibt es: z. B. ein KMU nimmt direkt alle internationalen Tochtergesellschaften ins Scope, obwohl die noch gar nicht bereit sind, oder es will jedes noch so kleine System abbilden. Dann verzettelst du dich in Details und die ISMS-Einführung wird riesig und langwierig. Vermeidung: Hier hilft der Grundsatz „so klein wie möglich, so groß wie nötig“. Wähle den Scope so, dass er überschaubar bleibt, aber dennoch alle kritischen Assets drin sind. Du kannst beispielsweise erst das Kerngeschäft zertifizieren und optionale Randbereiche später hinzufügen. Wichtig ist nur, dass der initiale Scope in sich vollständig ist (siehe Fehler 3). Denke daran, dass jeder zusätzliche Scope-Umfang mehr Policies, mehr Kontrollen, mehr Auditaufwand bedeutet. Finde also einen sinnvollen Kompromiss zwischen Abdeckung und Machbarkeit.

5. Fehler – Dokumentation vernachlässigen.

- Gerade KMU, die wenig Ressourcen haben, neigen manchmal dazu, Ergebnisse der Überlegungen nicht ordentlich zu dokumentieren. Vielleicht wird im Kopf viel bedacht, aber nicht verschriftlicht. Spätestens im Zertifizierungsaudit fällt das negativ auf – und schlimmer: Intern fehlt dann eine Referenz, um später das ISMS zu steuern. Vermeidung: Schreibe alles Wichtige auf. Das Kontext-Dokument muss kein Roman sein; Stichpunkte genügen, solange sie aussagekräftig sind. Nutze vorhandene Beispiele oder Vorlagen zur Orientierung (aber Vorsicht: nicht blind kopieren, es muss deine individuelle Situation widerspiegeln!). Eine gute Dokumentation vom Start weg erspart Hektik kurz vor dem Audit und dient intern als Nachschlagewerk, z. B. wenn jemand neu ins Projekt kommt.

6. Fehler – Kontext nie wieder anschauen.

- Der Kontext der Organisation ist kein statisches Kapitel, das du einmal abheftest. Leider passiert es oft, dass nach der Zertifizierung dieser Teil „vergessen“ wird. Wenn sich aber die Firma verändert (neue Produkte, neue Standorte, neue Gesetze), bleibt die Doku unverändert – das ISMS läuft dann eventuell mit überholten Annahmen weiter. Vermeidung: Etabliere einen Review-Prozess. Zum Beispiel könnte im Management-Review (jährlich) ein Punkt sein: „Änderungen im Kontext der Organisation seit dem letzten Jahr“. Oder du aktualisierst die Stakeholderliste halbjährlich. Auch größere Änderungen (Fusionen, neue IT-Dienstleister, neue regulatorische Anforderungen) solltest du sofort einarbeiten. So bleibt dein ISMS stets aktuell und wirksam.

Zusammengefasst: Sorgfalt am Anfang zahlt sich aus. Wenn du Kontext und Scope gründlich durchdenkst, legst du ein solides Fundament für alle weiteren ISMS-Schritte. Und wenn du merkst, dass intern die Expertise fehlt – hol dir Unterstützung. Es gibt Berater und Vorlagen, die helfen können, die richtigen Fragen zu stellen. Am Ende sind diese Überlegungen oft komplexer als gedacht, aber sie verhindern, dass du später in größere Probleme läufst.

Praxisbeispiel: Kontextanalyse in einem IT-Dienstleistungsunternehmen

Schauen wir uns nun exemplarisch an, wie eine Kontextanalyse und Scope-Definition in der Praxis aussehen könnte. Nehmen wir TechSolution GmbH, ein fiktives KMU mit ~50 Mitarbeitern, das IT-Dienstleistungen (z. B. Netzwerkbetreuung und Cloud-Services) anbietet. Die Geschäftsleitung hat entschieden, ein ISMS nach ISO 27001 einzuführen, um sich zertifizieren zu lassen – viele Kunden verlangen das inzwischen. Wie geht TechSolution vor?

-

Interne Faktoren bestimmen:

Das Unternehmen analysiert zunächst seine interne Situation. Wichtige Werte: Kundendaten (teils sehr vertraulich, z. B. Zugangscredentials zu Kundensystemen), interne IT-Systeme zur Fernwartung, eigen entwickelte Tools. Organisation: TechSolution hat eine kleine IT-Administration, einen Support, Vertrieb und Geschäftsführung. Man stellt fest, dass Wissen stark auf wenige Personen konzentriert ist (Schwachstelle „Busfaktor“), und dass die Sicherheitskultur informell ist – es gibt z. B. bisher keine schriftlichen Sicherheitsrichtlinien, Schulungen fanden unregelmäßig statt. Prozesse: Viele Abläufe sind nicht dokumentiert, man „macht einfach“. Das interne Netzwerk ist relativ flach (alle Mitarbeiter haben weitreichende Zugriffsrechte – potentielles Problem für Vertraulichkeit). Stärken identifiziert man auch: hohe technische Kompetenz im Team und kurze Kommunikationswege, was für schnelle Reaktionen gut ist. Diese Punkte werden notiert, um später gezielte Verbesserungen abzuleiten (z. B. Zugriffsrechte strikter aufteilen, Policies einführen, Wissen breiter verteilen). Außerdem achtet TechSolution darauf, die Schutzziele bei internen Faktoren mitzudenken: Ein besonderes Augenmerk legt man auf Verfügbarkeit der Kundensysteme (das ist Teil der Serviceverträge) und Vertraulichkeit der Kundendaten.

-

Externe Faktoren bestimmen:

Nun blickt TechSolution nach draußen. Gesetze/Regularien: Ganz klar DSGVO – als IT-Dienstleister verarbeitet man auch personenbezogene Daten im Auftrag der Kunden, also müssen Auftragsverarbeitungsverträge und Datenschutzmaßnahmen top sein. Möglicherweise greift auch das IT-Sicherheitsgesetz 2.0, falls man Kunden aus kritischen Infrastrukturen bedient (dann muss man hohe Security-Standards erfüllen). Markt: Die IT-Branche ist von schnellem technologischen Wandel geprägt – TechSolution sieht Cloud-Sicherheit und neue Angriffsmethoden (Ransomware-Wellen) als relevante externe Themen. Kundenanforderungen: Immer mehr mittelständische Kunden fragen nach Security-Nachweisen, einige haben eigene Security-Kataloge, die sie erfüllt sehen wollen. Wettbewerber: Viele Mitbewerber werben bereits mit ISO 27001-Zertifikat – TechSolution will hier nicht ins Hintertreffen geraten (Chance, sich mit eigenem Zertifikat zu profilieren). Lieferanten: Externe Rechenzentrumsanbieter und Softwarelieferanten sind kritisch – Ausfälle bei denen würden das eigene Serviceangebot stoppen. Das Unternehmen notiert, dass es Lieferantenmanagement und Notfallpläne für diese Abhängigkeiten braucht. Versicherung: Die Cyberversicherung hat bereits signalisiert, dass ein etabliertes ISMS die Prämie senken könnte (auch das als externer Faktor aufgenommen). Durch diese strukturierte Außenanalyse erkennt TechSolution, wo der „Druck“ herkommt und wo Unterstützung: z. B. Kunden und Gesetzgeber fordern Sicherheit, während Versicherer fördern (finanzieller Anreiz).

-

Interessierte Parteien und Erwartungen:

Aus den obigen Schritten ergibt sich fast automatisch die Stakeholder-Liste. TechSolution identifiziert: Kunden (erwarten Ausfallsicherheit und Datenschutz, z. T. jährliche Security-Reports), Eigentümer/Geschäftsführer (erwarten Risikominimierung und Wettbewerbsfähigkeit, keine Vorfälle, Einhaltung von Verträgen), Mitarbeiter (erwarten klare Anweisungen und Schulungen, wollen aber auch nicht übermäßig eingeschränkt werden – Balance finden), Datenschutzaufsicht (erwartet DSGVO-Compliance, ggf. Meldung von Datenpannen), Hauptlieferant Rechenzentrum (erwartet von TechSolution klare Sicherheitsvorgaben in der Zusammenarbeit und umgekehrt liefert Verfügbarkeitszusagen), Bank (hat Kredit gewährt, erwartet solides Risk-Management, schaut auf Unternehmensstabilität) und Versicherer (Interesse an wenigen Schadensfällen, erwartet Mindestmaßnahmen für Cyber-Security). Für jede dieser Parteien überlegt TechSolution, was konkret getan werden muss, um die Erwartungen zu erfüllen. Beispiel: Kunden –> Maßnahme: jährliche Notfallübung und Ergebnisbericht an Top-3-Kunden schicken. Aufsichtsbehörde –> Maßnahme: Verfahrensverzeichnis und Datenschutz-Folgenabschätzung vorhanden, Incident-Response-Prozess implementiert. Diese Verknüpfung von Stakeholder-Anforderung zu ISMS-Maßnahme ist zwar noch Teil der Planung (Kapitel 6 der ISO), aber der Kontext legt hier schon den Grundstein.

-

Scope des ISMS festlegen:

Basierend auf allem oben entscheidet TechSolution über den Geltungsbereich. Man kommt zum Schluss: Das gesamte Unternehmen wird ins ISMS genommen, mit allen Standorten (Hauptsitz und zwei kleinere Büros) – denn alle Mitarbeiter arbeiten mit Kundendaten. Ausgeschlossen wird lediglich der Privatbereich des Geschäftsführers, der zwar einen Laptop hat, aber der liegt ohnehin im Geltungsbereich „Mobiles Arbeiten“ mit drin. Man überlegt kurz, ob man den wenig genutzten Alt-Standort in einer anderen Stadt ausnehmen kann – aber dort stehen auch ein paar Server, die via VPN verbunden sind. Ausschluss würde keinen Sinn machen (Schnittstelle wäre nicht sauber trennbar). Also alles rein. Die Scope-Beschreibung formuliert TechSolution etwa so: „Das ISMS der TechSolution GmbH umfasst alle Geschäftsbereiche und Standorte (Städte A, B, C), alle internen Abteilungen (Vertrieb, IT-Operations, Support, Verwaltung) sowie die IT-Infrastruktur (Netzwerk, Server, Endgeräte) des Unternehmens. Es werden alle Informationswerte geschützt, die im Rahmen der Erbringung von IT-Dienstleistungen für unsere Kunden sowie des internen Geschäftsbetriebs verarbeitet werden. Relevante externe Parteien (z. B. Rechenzentrums-Dienstleister XYZ) sind in die Prozesse einbezogen. Nicht im Geltungsbereich sind ausschließlich Bereiche/Assets, die keinerlei Bezug zur Geschäftstätigkeit haben (z. B. private Geräte der Mitarbeiter).“ – Diese Scope-Definition deckt alles Wesentliche ab und wird in das ISMS-Handbuch übernommen.

-

Typische Fehler vermeiden:

Bei der Erstellung dieser Inhalte stößt TechSolution auf einige der oben genannten Stolperfallen und umschifft sie: Man hätte beinahe vergessen, die Revisionsstelle des wichtigsten Kunden (der Kunde lässt jährlich ein Audit bei TechSolution durchführen) als Stakeholder zu nennen – ein Mitarbeiter erinnerte zum Glück daran. Auch diskutierte man, ob man die interne Buchhaltung vom Scope ausnehmen könne (da sie wenig mit IT-Security zu tun hat). Aber man stellte fest, dass die Buchhaltung Mitarbeiterdaten und Gehaltsinfos verarbeitet – sensibel genug, um im Scope zu bleiben. Durch solche Überlegungen und Gegenfragen im Team hat TechSolution letztlich einen robusten, vollständigen Kontext aufgestellt.

Ergebnis: TechSolution hat nun eine Dokumentation des Kontexts (interne/externe Themen, Stakeholder, Scope). Damit geht es in die Risikoanalyse (Kapitel 6 der Norm) gut vorbereitet hinein: Es ist klar, welche Werte geschützt werden, wovor man sich schützt und wer Erwartungen an die Sicherheit hat. Schon während der Kontextphase gab es etliche Aha-Erlebnisse – z. B. wurde klar, dass man gewisse Prozesse verbessern muss und dass ein gelebtes ISMS intern sogar Vorteile bringt (etwa einheitlichere Abläufe, höheres Kundenvertrauen). Dieses Beispiel zeigt, dass sich der Aufwand für Kapitel 4 lohnt: Du kennst dich und dein Umfeld nun viel besser in Bezug auf Informationssicherheit. (Zur Abgrenzung: In einer Anwaltskanzlei sähe die Kontextanalyse ähnlich strukturiert aus, würde aber andere Schwerpunkte haben – z. B. strengere Vertraulichkeit durch Berufsgeheimnis, Stakeholder wie die Rechtsanwaltskammer, physische Aktenlagerung etc. Unabhängig von der Branche gilt: erst das Umfeld verstehen, dann das System bauen.)

Weiter zur Umsetzung: Dein nächster Schritt

Wenn du nun wissen möchtest, wie du die Theorie in ein konkretes Gerüst überführst – mit Datenstruktur, Kategorien und Dokumentenvorlagen – schau in unserem Folgebeitrag vorbei: „Struktur & Aufbau der notwendigen Daten, Kategorien und Dokumente für eine Kontextanalyse“. Dort findest du eine praxisorientierte Orientierungshilfe zur Umsetzung.

Fazit

Ein ISMS ohne den passenden Kontext ist wie ein Schloss ohne Schlüssel: Es passt nicht richtig. ISO 27001 Kapitel 4 zwingt Organisationen, sich gleich zu Beginn mit sich selbst und ihrer Umgebung auseinanderzusetzen – und das aus gutem Grund. Für KMU mag es verlockend sein, direkt in technisch-operative Maßnahmen zu springen, doch die Erfahrung zeigt: Nimm dir die Zeit, den Kontext korrekt zu verstehen und den Scope sauber zu ziehen – das erspart später viel Ärger. Ein falsch gezogener Geltungsbereich oder übersehene interessierte Parteien können das gesamte ISMS ins Wanken bringen. Negative Konsequenzen machen sich schnell bemerkbar, wenn z. B. Anforderungen wichtiger Stakeholder ignoriert wurden. Umgekehrt erleichtert ein klar umrissener Kontext die weiteren Schritte enorm – die Risikoanalyse wird gezielter, die Maßnahmen passgenauer. Fehler in diesem frühen Stadium können „massive Auswirkungen“ haben, während Sorgfalt hier die Resilienz und Effizienz des späteren Systems stark erhöht.

Die gute Nachricht:

Du musst für die Kontextanalyse kein Hexenwerk betreiben. Es geht um gesundes betriebswirtschaftliches Nachdenken: Was brauchst du, was könnte dich treffen, wer redet mit? Vieles davon weißt du eigentlich, doch es systematisch zu Papier zu bringen, schärft den Blick. Zusätzlich gibt es Hilfestellungen – seien es die BSI-Empfehlungen, ISO 31000 für Risikoanalyse-Methodik oder der Austausch mit erfahrenen Kollegen/externen Experten. Wichtig ist, die Fragen ehrlich zu beantworten und nicht zum Selbstbetrug zu neigen („Wir haben keine Schwächen“ – das glaubt kein Auditor). Für kleine und mittelständische Unternehmen lässt sich festhalten: Kontext verstehen heißt auch Chancen erkennen. Im Prozess entdeckst du oft, wo du dich verbessern kannst und was dich vom Wettbewerb abhebt. Ein ISMS ist nicht nur Pflichterfüllung, sondern kann zum Enabler werden – aber nur, wenn es auf deine Organisation zugeschnitten ist. Der erste Schritt dazu ist Kapitel 4: den Rahmen abstecken. Mit einem motivierten Team, klarem Kopf und vielleicht dieser Anleitung an der Hand gelingt das auch Nicht-Sicherheitsexperten. Und hast du diesen Grundstein gelegt, ist der weitere Weg zur zertifizierten Informationssicherheit deutlich klarer und sicherer.

FAQs (Häufige Fragen)

Was bedeutet „Kontext der Organisation“ in ISO 27001?

Antwort: Damit ist das Umfeld und die Rahmenbedingung deines Unternehmens gemeint, bezogen auf die Informationssicherheit. ISO 27001 fordert, dass du interne und externe Faktoren bestimmst, die wichtig für deine Unternehmensziele sind und die Sicherheit beeinflussen[1]. Kurz gesagt: Du sollst verstehen, wo du stehst – welche Stärken/Schwächen du intern hast und welche Chancen/Risiken von außen kommen – bevor du das ISMS aufbaust. Dazu zählt auch, relevante Stakeholder (interessierte Parteien) und deren Erwartungen zu kennen. Der „Kontext“ bildet den Grundlagenrahmen für alle weiteren ISMS-Maßnahmen.

Wer sind „interessierte Parteien“ und warum sind sie wichtig?

Antwort: Interessierte Parteien (Stakeholder) sind alle Personen oder Gruppen, die ein berechtigtes Interesse an der Informationssicherheit deines Unternehmens haben oder davon betroffen sind. Beispiele sind Kunden, Mitarbeiter, Geschäftsführer, Lieferanten, Aufsichtsbehörden, Partner und ggf. die Öffentlichkeit. Sie sind wichtig, weil sie Anforderungen oder Erwartungen stellen, die dein ISMS erfüllen sollte. Ignorierst du einen wichtigen Stakeholder, kann das Vertrauen verspielt werden – z. B. wenn Kunden mehr Datenschutz erwarten, als du bietest, oder wenn Mitarbeiter durch zu strikte Regeln demotiviert werden. ISO 27001 verlangt, dass diese Parteien identifiziert und ihre Anforderungen dokumentiert werden. So stellst du sicher, dass dein ISMS alle relevanten Bedürfnisse adressiert und z. B. gesetzliche Vorgaben und Kundenverträge eingehalten werden.

Wie lege ich den Scope (Geltungsbereich) meines ISMS fest?

Antwort: Der Scope beschreibt, welche Teile deiner Organisation und welche Assets vom ISMS abgedeckt sind. Um ihn festzulegen, solltest du nach der Kontextanalyse entscheiden, was alles ins ISMS einbezogen werden muss, um die wichtigen Werte zu schützen. Führe dir deine kritischen Informationen, Prozesse und Standorte vor Augen – diese gehören in den Scope. Lass nichts aus, was für die Sicherheit essenziell ist (z. B. wichtige Abteilungen, IT-Systeme, Standorte), sonst entstehen gefährliche Lücken. Gleichzeitig kannst du Bereiche ausklammern, die wirklich keinen Bezug haben – das muss aber gut begründet sein. Schreibe den Geltungsbereich klar auf (z. B. „betrifft gesamte Firma XY mit Standorten A und B, ausgenommen Shop Z, da dort kein Datenbezug besteht“). Denke auch an Schnittstellen: Bei ausgelagerten IT-Diensten z. B. nimm auf, wie diese in deinem ISMS berücksichtigt werden. Der Scope sollte möglichst klar, vollständig und auditierbar sein, denn darauf fußt deine gesamte ISMS-Implementierung.

Wie oft muss ich den Kontext der Organisation aktualisieren?

Antwort: Regelmäßig, am besten mindestens einmal pro Jahr. Der Kontext der Organisation ist kein statisches Dokument. Dein Unternehmen entwickelt sich weiter, ebenso ändern sich externe Faktoren (neue Gesetze, neue Bedrohungen, neue Kundenanforderungen). Daher solltest du den Kontext z. B. im Rahmen des jährlichen Management-Reviews oder Internen Audits überprüfen. Frage dich: Haben sich interne Prozesse geändert? Sind neue Stakeholder dazugekommen? Gibt es andere Marktbedingungen? Auch bei gravierenden Änderungen außer der Reihe (z. B. Fusion, Einführung eines neuen Geschäftsbereichs, geänderte Gesetzeslage) solltest du den Kontext zeitnah anpassen. ISO 27001 schreibt zwar keinen festen Zyklus vor, erwartet aber, dass das ISMS aktuell gehalten wird. Ein lebendiger Kontext stellt sicher, dass dein ISMS immer zur aktuellen Situation passt und beim externen Audit keine Überraschungen auftreten.

Ist die Kontextanalyse auch für kleine Unternehmen nötig? Lohnt sich der Aufwand?

Antwort: Ja, absolut – gerade kleine Unternehmen profitieren von der Kontextanalyse. Der Aufwand ist überschaubar im Verhältnis zum Nutzen. Auch ein 10-Mann-Betrieb hat interne und externe Faktoren (z. B. einen wichtigen Großkunden oder spezielle Daten), die du kennen solltest. Die Kontextanalyse hilft, fokussiert vorzugehen und nicht „mit Kanonen auf Spatzen zu schießen“ oder umgekehrt wichtige Risiken zu übersehen. Viele kleine Firmen stellen beim Durchgehen von Kapitel 4 fest, dass sie bestimmte Sicherheitslücken einfach schließen können, weil sie sich ihrer erstmals bewusst werden. Zudem skaliert ISO 27001 mit der Größe – d. h. für ein kleines Unternehmen fällt der Umfang der Analyse kleiner aus als für einen Konzern, aber machen musst du sie dennoch. Letztlich verlangt auch der Auditor von einem kleinen Unternehmen eine schlüssige Darstellung des Kontexts. Fazit: Der Aufwand lohnt sich, weil er dein ISMS zielgerichtet macht – du investierst dann die Mittel an den richtigen Stellen und erfüllst die für dich relevanten Anforderungen, statt nach Bauchgefühl zu handeln.

(25.10.2023)

[1] [16] Kontext – DSGVO-Support http://dsgvo-support.de/tag/kontext/

[5] [30] [31] ISO 27001 – Kapitel 4 Kontext der Organisation | activeMind AG https://www.activemind.de/normen/iso-27001/4-kontext/

[7] [14] [17] [28] ISO 27001-Anforderung 4.1 – Den Kontext der Organisation verstehen https://de.isms.online/iso-27001/requirements-2013/4-1-understanding-organisation-and-context-2013/

[25] [26] ISO 27001 Norm – Anforderungen, Versionen und Vorteile 2025 https://www.iso-27001.at/norm/

[37] [39] [45] ISO 27001 – CyberCurriculum https://cyber-curriculum.com/it-security-compliance/iso-27001/